Introducción

Primero que todo, lamentamos no poder continuar de manera constante con los reportes de phishing de FINSIN. Por un tema de eficiencia, hemos decidido suspender ese boletín y publicar investigaciones puntuales como la que presentamos a continuación.

La plataforma “Phishing Checker” sigue operativa y se mantiene detectando phishing constantemente. En el siguiente artículo, revelaremos el análisis de una de estas campañas.

Inicio de campaña

Detectamos esta campaña de la misma manera que en otros casos, gracias a una URL enviada a la plataforma. A través de esta URL pudimos detectar que existe una campaña de correos que se hace pasar por una institución financiera chilena.

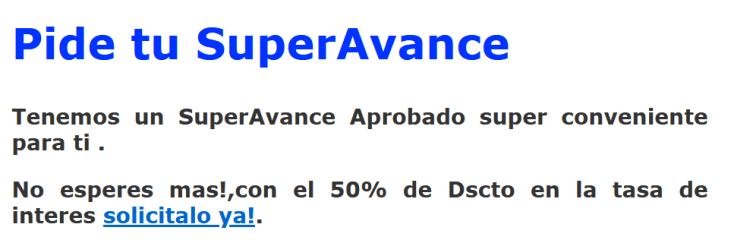

Luego del link, pudimos obtener una muestra del correo, el cual ha ido mutando levemente a través de las semanas, pero sigue teniendo la misma idea:

| Puntos a considerar |

|---|

| 1) Asunto comienza con Fwd: “Fwd:Tienes un SUPERAVANCE APROBADO! con el 50% dcto📲💸💰” |

| 2) Asunto habla de una oportunidad única |

| 3) Todos los links se dirigen al mismo objetivo |

| 4) El texto es corto y con errores gramaticales u ortográficos |

| Análisis |

|---|

| 1) Con esto aparenta ser parte de una conversación “en curso”. |

| 2) Genera ansiedad de actuar rápido para no perder un gran descuento. |

| 3) Si los links que se supone llevan a distintos sitios apuntan a la misma URL, debe levantar sospechas |

| 4) Un correo debe generar sospechas si tiene errores como: – Exclamación (!) seguida de una coma (,) – Uso de “Dscto” como abreviación. |

Texto del correo

Este correo tiene una particularidad que ya habíamos visto antes: utiliza un link de redirección de un kit conocido (pack 0006-1, revisado en reporte de octubre 2022). A modo de resumen, este kit permite que el ciberdelincuente configure fácilmente: la geolocalización de la estafa, cuál va a ser el sitio final de phishing, el sitio de señuelo para bots y las IPs de lista negra que van a ser bloqueadas.

Con este dato podemos saber qué sitios se están usando como sitio de phishing casi al mismo tiempo que los delincuentes lo configuran, por lo que sabemos cómo ha ido cambiando el sitio final de la estafa mientras lo monitoreamos.

Otro punto interesante es que este comportamiento se diferencia de lo analizado previamente, porque cuando en el pasado teníamos detecciones de este kit, siempre iba en apoyo para redirigir a un phishing de otros kits conocidos como el 0001 o el 0025, pero ahora es uno completamente nuevo.

En una revisión rápida del sitio en cuestión pudimos generar un patrón para detectarlo. Aunque en este caso no tuvimos acceso al “kit de phishing” igual se pueden generar patrones de detección exitosos (aunque incompletos) para nuestra herramienta.

Si tienen un sitio de phishing, por favor coloquen la URL en la plataforma. Aunque no lo detectemos al principio, estamos constantemente investigando formas de detección e igualmente nos aporta mucho.

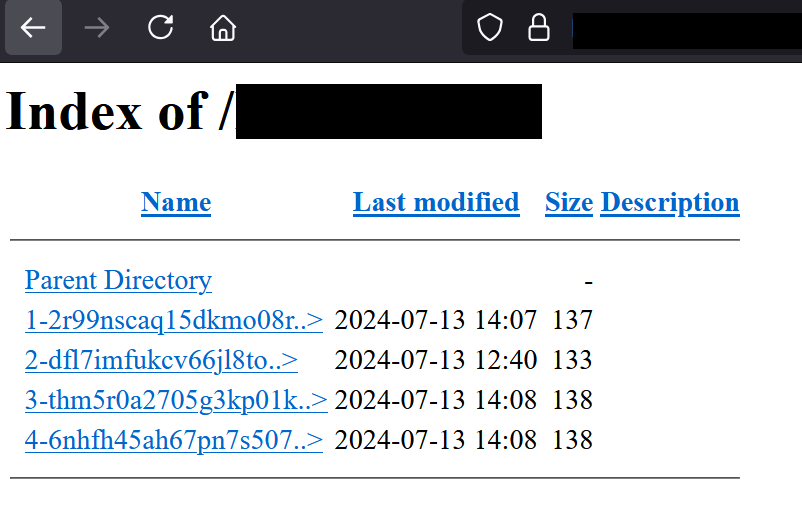

A través de esta investigación detectamos un patrón, pero no fue hasta mucho tiempo después que nos dimos cuenta de un hallazgo aún más interesante: guardan la información de la campaña en una carpeta dentro del mismo servidor.

Con esta nueva información logramos revisar qué datos estaban guardando: los que las víctimas habían ingresado en el sitio de estafa.

Un ejemplo completo de lo que contiene el archivo es el siguiente

{"cn":1,"ip":"10.10.10.10","opera":"","tipo":"PERSONA","nombre":"","usuario":"12.345.678-5","clave":"123456","cc":"[4444 5555 5555 5555|12 \/ 23|321]","atm":"0123"}- cn: es un número correlativo que indica el número de ¿cliente? (¿client number?).

- ip: es la dirección IP desde la cual se conecta la víctima.

- opera: es id de la operación en curso, no es muy relevante para el caso porque no encontramos mucha variabilidad en los valores.

- tipo: es el tipo de víctima. En este caso siempre era de tipo persona.

- nombre: es el nombre de la víctima. En este caso todos son campos vacíos, pero no es necesario para el estafador porque con el RUN siempre puede encontrar el nombre por otro lado.

- usuario: es el RUN de la víctima, que además es el nombre de usuario para la plataforma.

- clave: es la contraseña para la plataforma.

- cc: es la tarjeta de crédito asociada a la víctima. No todas las interacciones tienen este dato agregado.

- atm: es la clave de cajero de la víctima.

Estos datos terminan siendo interesantes porque tenemos parte (¿o toda?) de la información que una víctima puede entregar: IP de origen, RUN, clave y tarjeta de crédito.

El RUN es el Registro Único Nacional (informalmente también se le asocia la sigla de RUT). Es un patrón de números con un dígito verificador final que identifica ante el Registro Civil a cada persona en Chile (equivalente al DNI en otros países).

Es bueno reforzar que estos sitios de phishing no siempre tienen una validación instantánea de la clave (como otros kits más avanzados), por lo tanto una buena medida de cautela es, si es que estás con dudas sobre el sitio, escribir una clave falsa. Si el sitio la acepta igual, sabrás que es una estafa.

Aunque no todas las víctimas que cayeron en este sitio pusieron todos los datos solicitados o siquiera datos reales, tenemos un listado que podemos revisar.

Análisis de las víctimas

Todos los datos que pudimos revisar fueron parte de una investigación con fines educativos. Todo lo encontrado fue entregado a las partes interesadas (institución financiera y policía) para su correcto tratamiento.

Como conocemos los datos podemos generar análisis de los mismos para obtener patrones de las personas que interactúan con el phishing. Cabe destacar que estamos hablando solamente del análisis de una campaña, no es indicador de un comportamiento general.

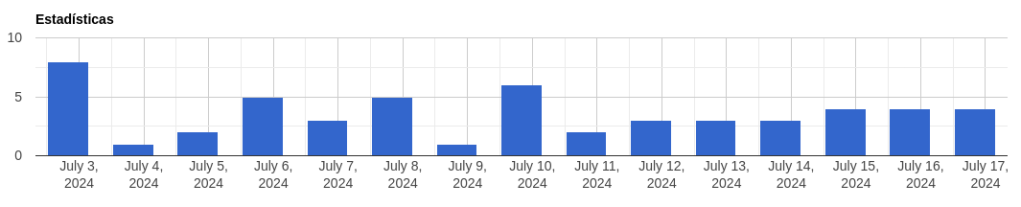

Durante alrededor de dos semanas, contamos con aproximadamente 450 datos de víctimas ingresadas, entre las cuales tenemos distintos tipos de completitud de datos. Además, contamos con otros indicios interesantes de comportamiento, por ejemplo:

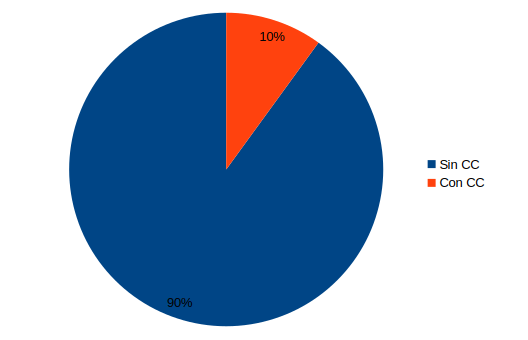

- Aproximadamente el 10% de las víctimas ingresa una tarjeta de crédito (que parece ser real) en la estafa.

- Aproximadamente un 10% de las víctimas coloca su clave de cajero (ATM) en la estafa.

Estos datos pueden ser interesantes para medir la “efectividad de campañas”, pero también obtuvimos información valiosa sobre el comportamiento de las personas que caen en estas campañas:

| Datos generales |

|---|

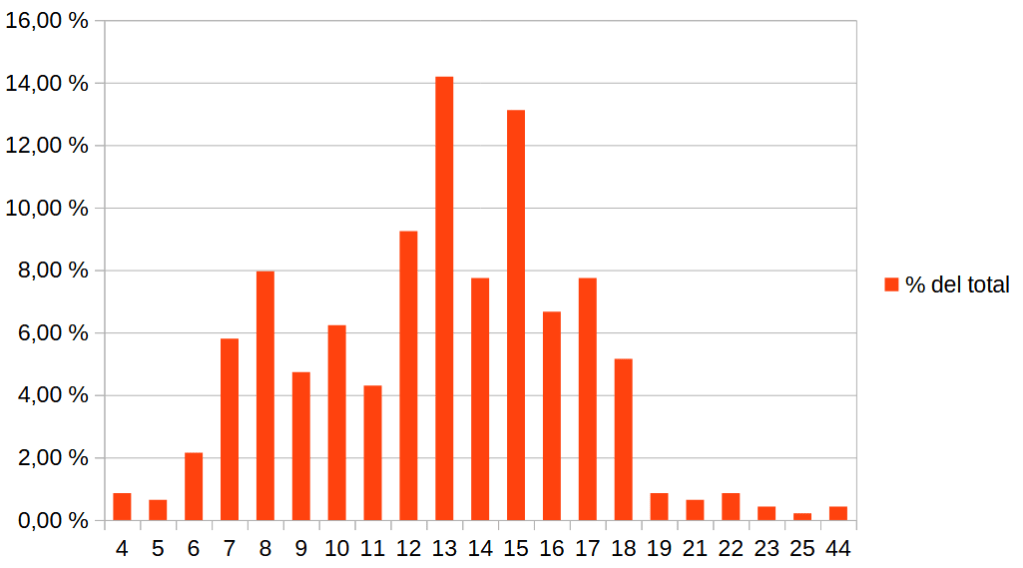

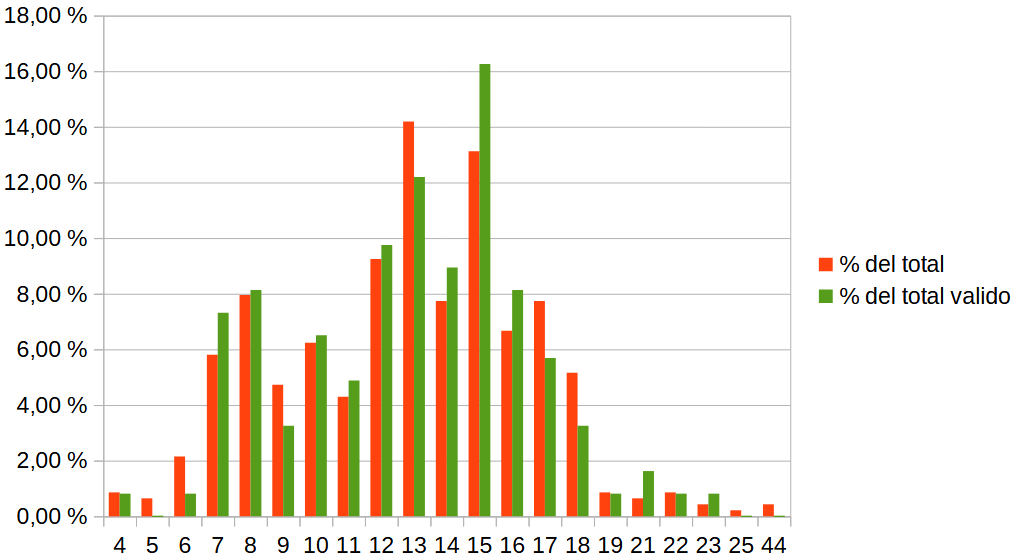

| 1) Los que más son propensos a escribir datos en el phishing son los RUN que están en el bloque de 13.000.000 (14%) y 15.000.000 (13%). |

| 2) La mitad de las víctimas (51%) tienen RUNs entre 12.000.000 y 17.000.000. |

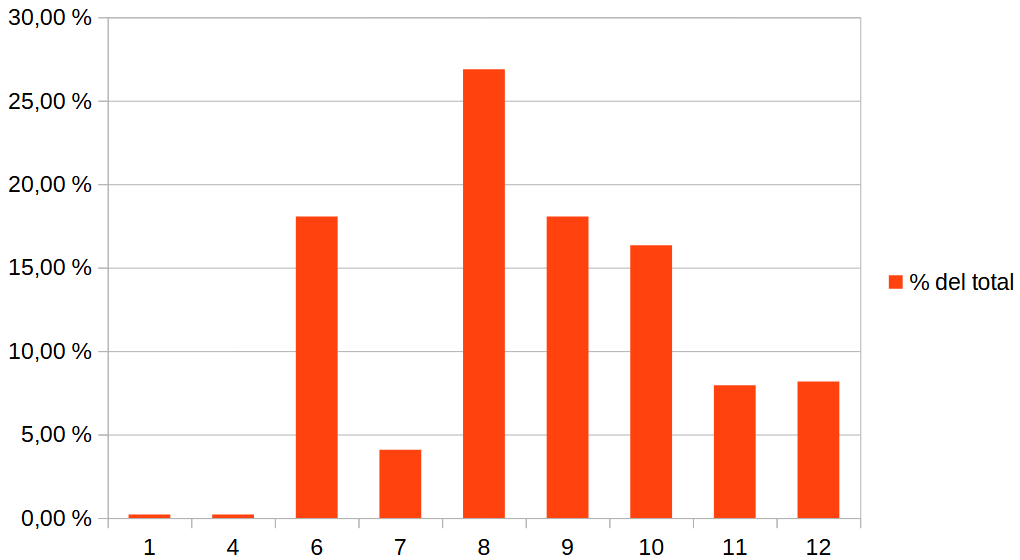

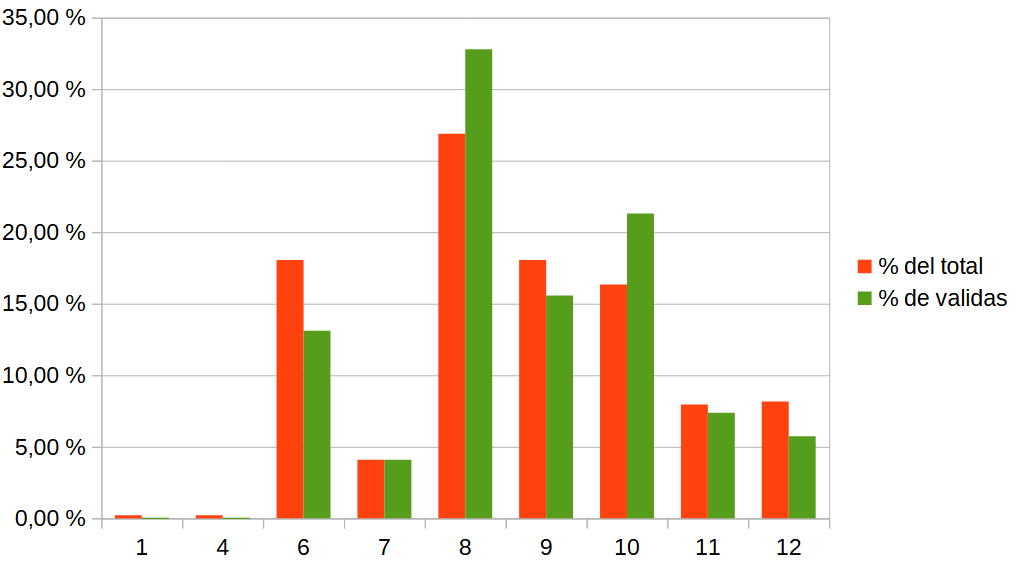

| 3) El 26% de las claves ingresadas tienen un largo de 8 caracteres, pero más de la mitad (50,5%) tienen 9 o más caracteres. |

| 4) La abrumadora mayoría de las claves (86%) no tiene “caracter especial” (que no sea mayúsculas, minúsculas o números) en su clave. |

| Análisis |

|---|

| 1) La mayor concentración de víctimas se encuentra en dos bloques: entre 45 y 48 años y entre 38 y 42 años. |

| 2) La gran cantidad de potenciales víctimas en este rango (35 y 52 años) podría deberse a que estas personas tienen la combinación perfecta entre dinero y poca educación en ciberseguridad. Es interesante puntualizar que los mayores de edad no se ven tan afectados por esta campaña. |

| 3) Es un muy buen síntoma tener generalmente (76%) claves de 8 caracteres o más. Como ciberseguridad nos interesa forzar el uso de contraseñas largas (ojalá MFA también). |

| 4) Aunque se tienen contraseñas largas, no se acostumbra todavía a incluir caracteres especiales en ellas. Es interesante reforzar su uso, aunque sea una contraseña de institución financiera. |

Los cálculos de la edad son aproximados y tienen relación con la fecha de emisión de los RUNs. Se puede obtener una edad aproximada en el siguiente link: https://www.rutificador.co/rut-edad/

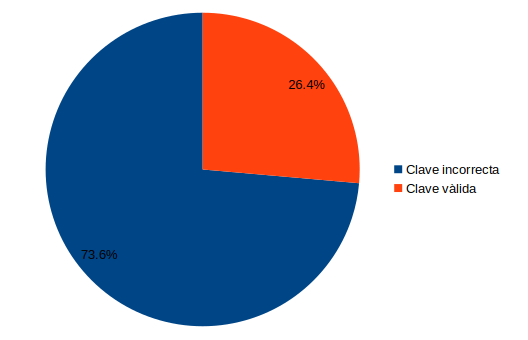

Además, en el caso de esta institución financiera, tiene un endpoint (un punto en su infraestructura web) que nos permite saber si el RUN es de un cliente y si la clave ingresada es correcta. Con esta información procedimos a generar un robot que automáticamente que procesa los datos revisados y nos dice si la cuenta es válida o no.

Con estos datos nuevos podemos filtrar los datos anteriores y sacar estadísticas de usuarios “reales”.

En términos generales, encontramos alrededor de 120 usuarios válidos lo que equivale a un 26,4% de “éxito” de la campaña, es decir, de cada 100 víctimas que ingresan datos en el sitio de phishing, 26 tienen datos válidos. Pero contamos con más información para intentar validar los puntos anteriores:

| Datos válidos de la campaña |

|---|

| 1) Las víctimas “reales” más propensas a escribir sus datos son los que tienen RUN del bloque 15.000.000 (16%), seguido del bloque 13.000.000 (12%). |

| 2) Más de la mitad de las víctimas “reales” (55%) tienen RUNs entre 12.000.000 y 17.000.000. |

| 3) Las mayoría de las claves válidas ingresadas (32%) tienen un largo de 8 caracteres, pero la mitad (50%) tienen 9 o más caracteres, con un total de 82% con un largo de 8 o más caracteres. |

| 4) La abrumadora mayoría de las claves válidas (83%) no tiene “caracter especial” (que no sea mayúsculas, minúsculas o números) en su clave |

| Análisis |

|---|

| 1) Este punto habla de que se invierte la tendencia inicial y la mayor concentración de víctimas está en el bloque entre 38 y 42 años. |

| 2) Se mantiene el mismo punto anterior, con un porcentaje bastante similar, lo que habla que es algo que es tendencia de la campaña en general. |

| 3) Se mantiene el buen síntoma de tener generalmente (82%) claves de 8 caracteres o más. Otra vez podemos asumir que es un dato de la campaña en general. |

| 4) Se mantiene el hecho de que no se acostumbra todavía a incluir caracteres especiales en ellas. Otra vez podemos asumir que es un dato de la campaña en general. |

Con esto podemos establecer información de la campaña desde que los usuarios ingresaron sus datos, pero nos falta un antecedente anterior: ¿Cuántos correos se enviaron para lograr estos datos en estas dos semanas? ¿Cuántos de ellos hicieron click pero no ingresaron ningún dato?

Para estas preguntas no existe una respuesta simple y, técnicamente, se podría pensar que solo son relevantes para los ciberdelincuentes. No obstante, creemos que es relevante revisar cuánto es el esfuerzo que ellos hicieron para lograr alrededor de 120 usuarios válidos y alrededor de 15 tarjetas de crédito.

Conclusión

Las campañas de phishing continúan siendo sumamente prejudiciales. Aunque estimamos que estás van en retroceso, siguen habiendo víctimas a las que se puede ayudar tanto con concientización como con una reacción temprana para evitar un impacto mayor de estos fraudes.

Este set de datos es muy interesante para obtener una visión del otro lado de estas campañas, saber quienes son las potenciales víctimas y cuán fácil es obtener usuarios, claves o tarjetas de crédito.

En una campaña de phishing se puede esperar un 26% de éxito desde que un usuario ingresa sus datos, lo cual puede ayudar a dimensionar su potencial impacto monetario.

Es ideal que estas investigaciones se realicen en conjunto con las partes involucradas para que se tomen oportunamente las medidas de mitigación y control correspondientes, para que ojalá ninguno de los afectados salga perjudicado.

Idealmente necesitamos que, aunque sea de manera opcional, todas las instituciones implementen algún tipo de autenticación multi-factor para que a los ciberdelincuentes se les dificulte lograr concretar este tipo de estafas.

Muchas gracias por leer hasta acá.