Introducción

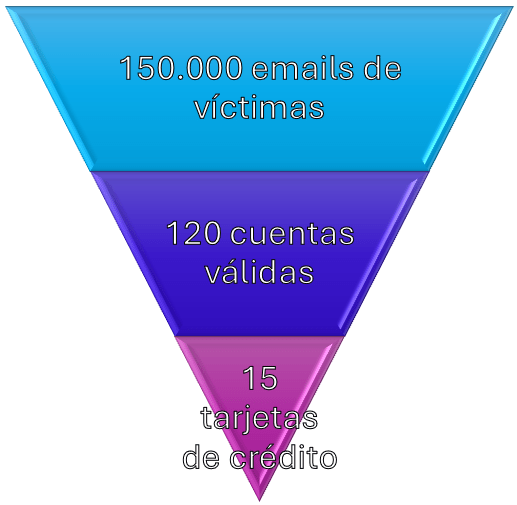

Hace unos meses atrás publicamos estadísticas de un Phishing que estábamos siguiendo (link del artículo: Investigando el Phishing: Estadísticas de una campaña).

En esa línea queremos investigar un poco más en la cadena de eventos que conocemos de este ataque y qué más podemos hacer con la información que tenemos.

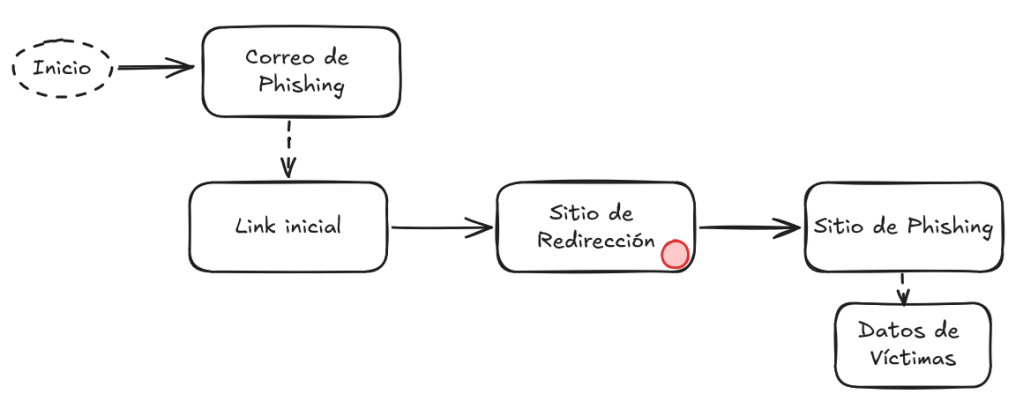

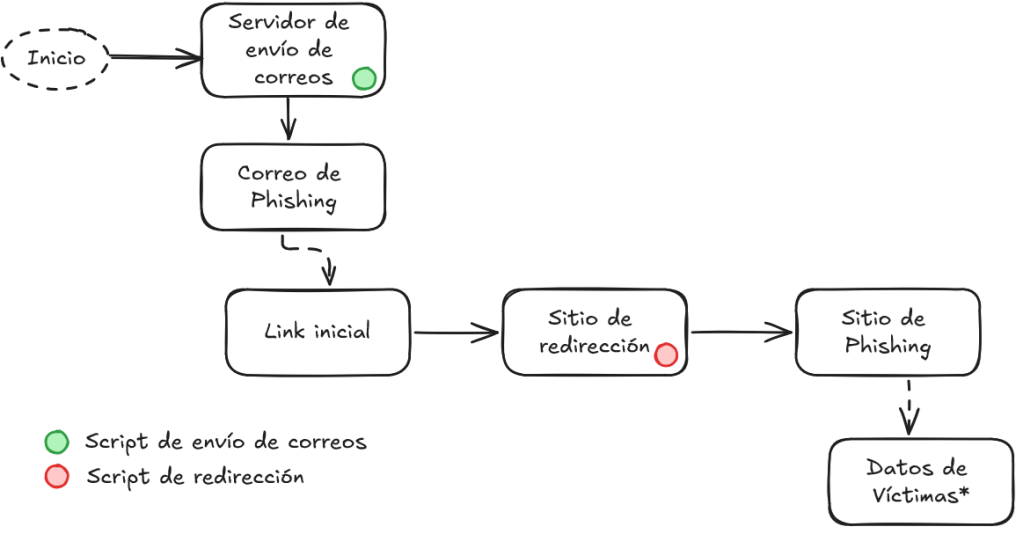

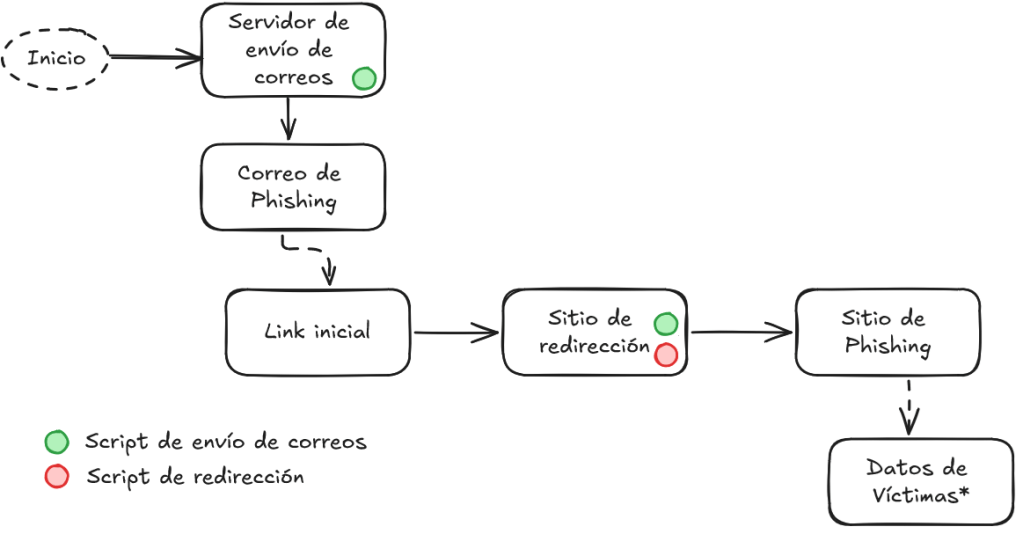

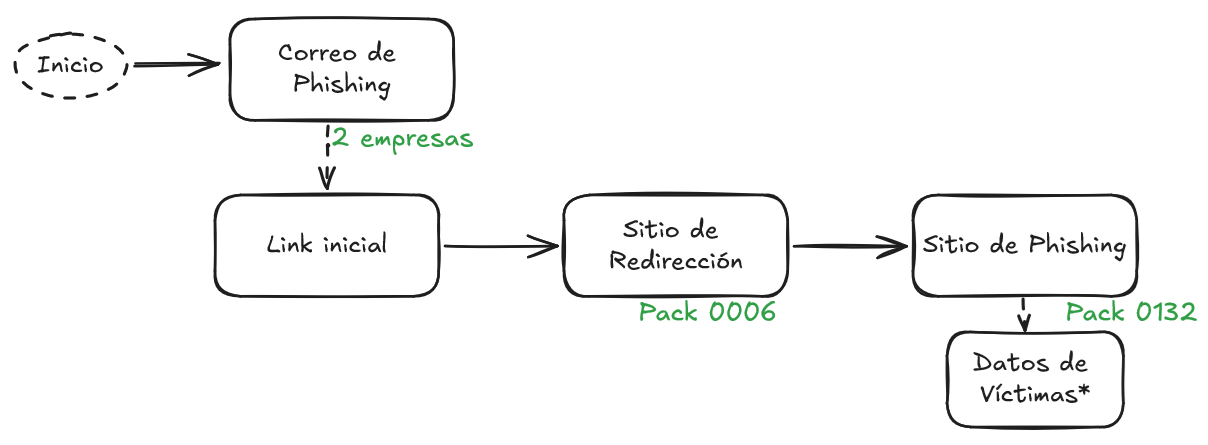

En el artículo anterior, intentábamos explicar cómo desde un simple link se logra llegar a un sitio de redirección, el cual luego lleva a un sitio de phishing y, posteriormente, es factible ver cómo los atacantes almacenan datos de sus víctimas en una carpeta pública. Esto permite tener acceso a las víctimas y sacar estadísticas de ellas.

Esta cadena la vamos a representar de la siguiente forma:

Al conocer la estructura, podemos generar un monitoreo a largo plazo de estas campañas. Tal como se comentó en el artículo anterior, este redirector es parte de la familia del “pack 0006”, lo que nos permite monitorearlo y deducir la URL del sitio de phishing final cada vez que exista una modificación en la configuración del redirector.

Inicio, cambio y otro cambio

Dentro de nuestro monitoreo podemos ver que esta campaña lleva activa algunos meses y se repite constantemente el siguiente patrón:

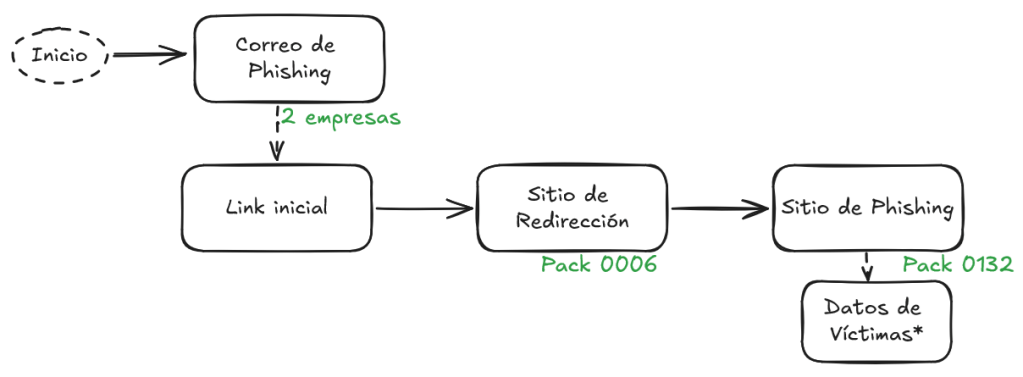

Correo de Phishing: Este correo generalmente está dirigido a clientes de 2 instituciones financieras, para evitar conflictos innecesarios hablaremos de las empresas A y B.

Sitio de redirección: Este sitio ha ido mutando con el tiempo, lo cual dependiendo de la campaña, se ha logrado identificar 12 sitios de redirección con distintos tiempos de longevidad.

Sitio de Phishing: Estos sitios son los que más han ido cambiando con el tiempo, lo único constante es que han sido todos catalogados como parte de la familia “0132” de kits de phishing.

La detección de estos sitios comenzó a principios de marzo, siendo el primero de estos kits el que afectaba a la empresa A. No obstante, en ese momento no logramos detectar que publicaran “más datos de víctimas” en su servidor .

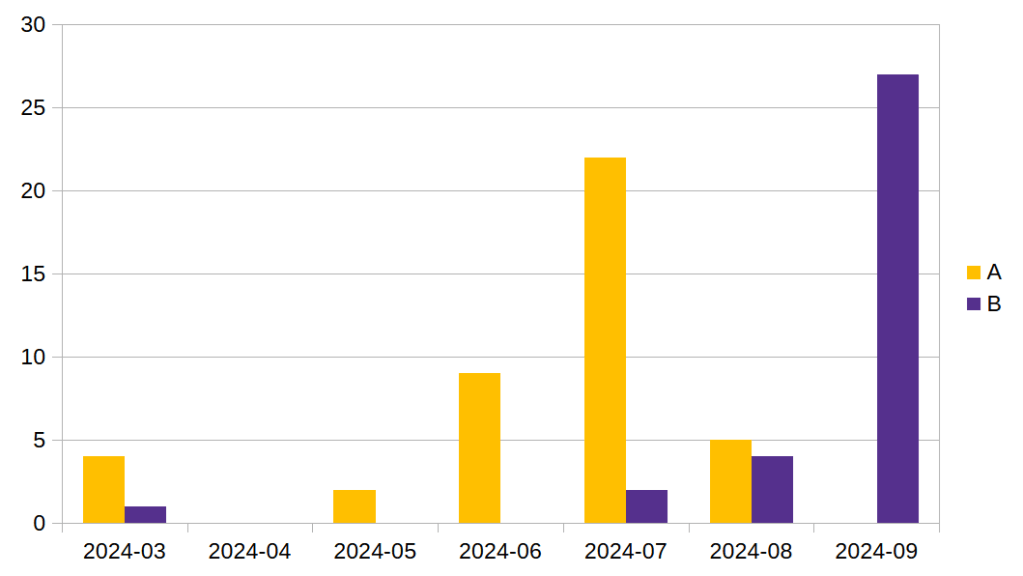

A principios de año logramos algunas detecciones puntuales, pero no fuimos tan certeros en detectar una campaña más masiva. A medida que pasaron los meses tenemos el siguiente gráfico:

Mientras pasaban los meses pudimos detectar mucho mejor este pack y esta campaña.

A principios de año se observaron algunas campañas para la empresa A y B de forma pareja. A mediados de año comenzaron con una campaña fuerte para la empresa A, dejando de lado la B, pero luego la tendencia se invirtió y ahora en las últimas semanas (hasta antes del feriado del 18 de septiembre) estamos viendo que dejaron de llegar correos respecto de la empresa A y solo se quedaron con la empresa B.

¿Será una pausa momentánea? No sabemos con exactitud.

Obteniendo más información del correo original

Para monitorear estas campañas generalmente nos enfocamos en monitorear el servidor de redirección y, en ocasiones, obtenemos el correo original para poder revisarlo y obtener otras cosas interesantes.

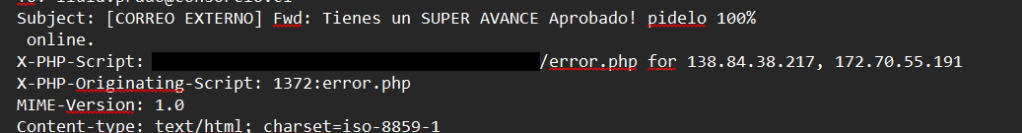

En este caso encontramos que uno de los correos tenía un dato que para este tipo de investigaciones es muy relevante:

Con esto, podemos saber cómo envían los correos ya que está escrito literalmente dentro del encabezado “X-PHP-Script” la ruta completa (nombre del servidor y URL) del script PHP usado para el envío (mailer).

Este es un servidor distinto a los que estábamos revisando de la cadena, entonces ahora tenemos el siguiente diagrama:

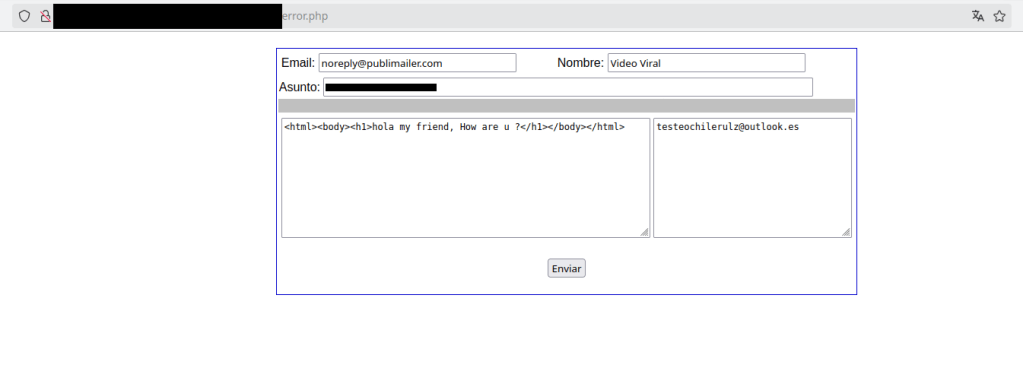

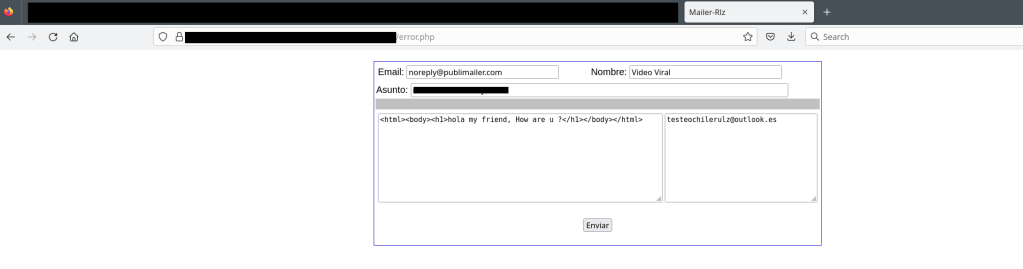

Podemos ver qué hace ese script simplemente revisando la ruta en un navegador y, tenemos una sorpresa, es un “mailer” conocido:

Este tipo de mailer lo habíamos visto hace 4 años (en el siguiente artículo Sobre algunos envíos de phishing en Chile) y sabemos que a nivel de código tienen una puerta trasera para poder subir archivos.

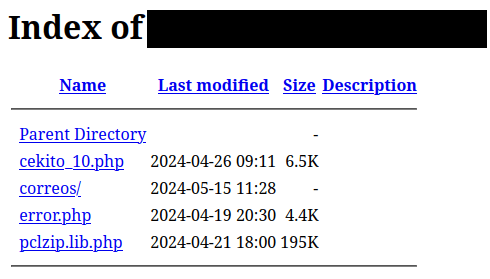

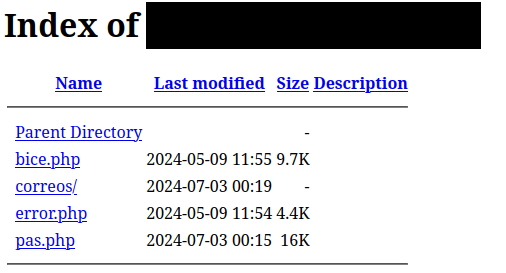

Lo interesante no es necesariamente el “backdoor” que puedan tener este tipo de código sino que también se repite la estructura de archivo en este tipo de mailers, la cual podemos revisar si nos vamos a la carpeta que aloja el archivo “error.php”. En este caso podemos ver todos los archivos que usa:

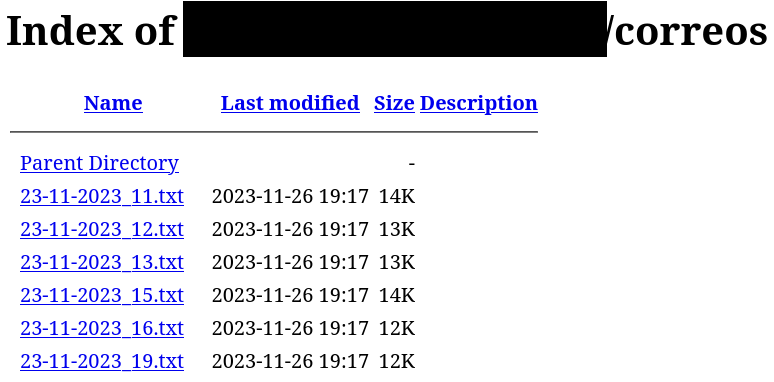

Aquí nos llama la atención que exista una carpeta llamada “correos”, y al ingresar podemos ver que tiene un listado de archivos con los correos de las potenciales víctimas del phishing:

Con esto podemos obtener la lista de correos que este grupo delictivo está usando para sus víctimas. En total son 151.499 correos únicos, y asumimos que todos son de ciudadanos chilenos o por lo menos que están en Chile. Algunas estadísticas totales son las siguientes:

| Dato | Cantidad |

|---|---|

| Total de correos | 151.499 |

| Total de correos Hotmail | 93.778 |

| Total de correos Gmail | 15.742 |

| Total de correos .cl | 24.508 |

| Total de correos gob.cl o gov.cl | 330 |

No sabemos exactamente si todos los correos existen, pero es parte interesante de lo que nos faltaba en la investigación anterior, usan una lista de más de 150.000 correos para lograr obtener esas 120 cuentas y 15 tarjetas de crédito que se mencionaron en dicho artículo.

Para ser estrictos, esta lista es la “cota mínima” de correos, porque sabemos que están enviando correos de phishing desde más de 1 servidor, por lo que el número de correos: puede ser mucho más alto usando distintas listas; o puede ser el mismo porque reutilizan las listas de correo en cada servidor.

Moviéndonos ¿lateralmente?

Como el servidor anterior no era parte de la cadena inicial podemos hacernos la pregunta, ¿qué pasaría si ahora si buscamos la misma ruta en el servidor de redirección?

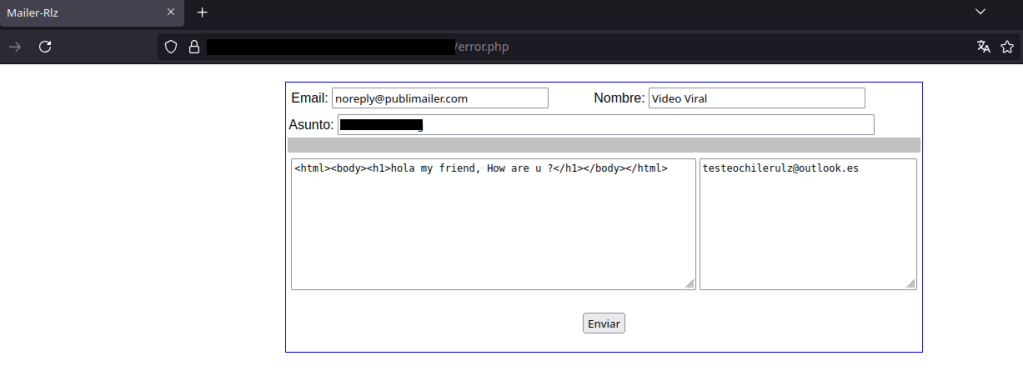

Este servidor también fue usado en su momento para el envío de correos, por lo que es una buena apuesta, y justamente tenemos que en el servidor “nuevo” ¡También existe este mismo mailer!

¡Tenemos más servidores con esta funcionalidad y con el mismo script en la misma ruta!

Buscando en este servidor la misma ruta de la carpeta “correos” vista en anteriormente tenemos una redirección a un sitio externo “cualquiera”. Creemos entonces que este servidor ya no está siendo usado para el envío de correos, sino solamente como redirector.

¿Y otros? ¿Tenemos más información?

¡Si! Esto mismo se repite en otros servidores usados como redirección:

Encontramos nuevamente el mailer “error.php”, con los mismos patrones, solo que ahora tiene otros archivos que lo acompañan:

Lamentablemente se repite que esta carpeta de “correos” no tiene ningún archivo adentro por lo que no podemos validar si usan distintos correos en distintos servidores. Ahora asumimos que este servidor solamente está siendo usado para redirecciones y no para envío de correos masivos.

Si quieren detectar este tipo de archivos en sus servidores web, tenemos la siguiente regla YARA que debería encontrar si es que dentro existe alguno de estos scripts de envío de correos masivos:

rule detect_php_mailer_with_backdoor {

meta:

author = "Ricardo Monreal <[email protected]>"

description = "Detects PHP mailers that are common in LATAM phishing campaigns."

strings:

// $filename = "error.php"

$title_1 = "<title>Mailer-Rlz</title>"

$title_2 = "<title> Mailer by Sphinx</title>" // https://pastebin.com/xfabMjfg

$must_1 = "$_GET['sec']=='yess'"

$must_2 = "Error te digo altoquesein!!"

$must_3 = "<script> alert('---Todos Spammed---'); </script>"

$must_4 = "<script> alert('---Todos Terminados---'); </script>"

$code_1 = "if(isset($_POST['Enoc']))"

$code_2 = /<input type="submit" name="Enoc" value="Enviar">/

$code_3 = /print "----------------------------------> wait/

condition:

any of ($title*) or any of ($must*) or all of ($code*)

} Conclusión

Queremos, con este tipo de artículos, mostrar que no solo los kits de sitios de phishing se empiezan a repetir, sino que también se repiten los patrones en la arquitectura de envío de correos que estos ciberdelincuentes usan.

Conociendo los encabezados de correos, y qué significan, podemos (en algunos casos) detectar ciertas pistas para poder llegar un poco más allá que el simple “bloqueo de envíos masivos” de correos.

Con toda esta información podemos llegar hasta la lista original de emails de las víctimas de la campaña de phishing, y concluir que necesitan por lo menos 150.000 correos para lograr 120 cuentas válidas y 15 tarjetas de crédito.

Además, como conocemos los scripts de envío de correos (mailers) que usa este tipo de ciberdelincuentes podemos conocer patrones y detectarlos en distintos sitios, por ejemplo, muchos tienen el mismo “título” o el mismo código.

Ayudémonos a detectar a los ciberdelincuentes y frenar temprano este tipo de estafas.

Muchas gracias por leer hasta acá.

Deje un comentario