El día a día trabajando en ciberseguridad en el lado defensivo puede ser muy monótono a veces: descubre IOC (Indicador de Compromiso), carga IOC, generar indicadores; revisar alerta, marcar alerta como falso positivo, buscar culpable de falso positivo, etc. Pero de repente aparecen una joyitas que, a veces son detalles chicos, son interesantes de compartir... Continue Reading →

No es Genjutsu, es un Network Provider DLL

Escrito por Paolo Urbina Acuña Tabla de contenidos Tabla de contenidosInicio de la AventuraProveedores de Red, Nada que ver con los ISPTécnica MITRECadena de infecciónLa Herramienta PSBits Simulación de AtaqueOperación FantasmaBúsqueda de EventosConclusionesReferencias Inicio de la Aventura El equipo Falcon OverWatch de CrowdStrike en el reporte “2023 Threat Hunting Report” descubrió en el análisis de... Continue Reading →

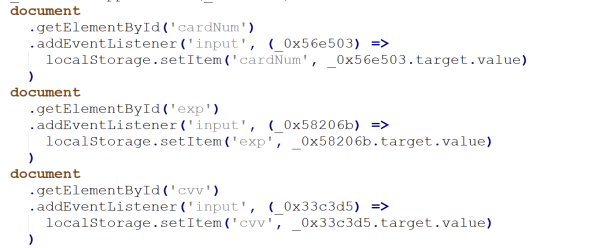

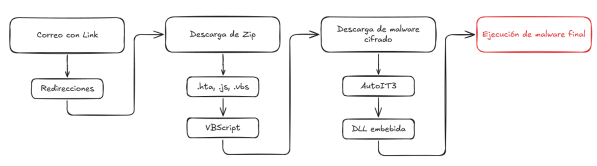

Revisión de un malware que no nos afecta…por ahora

Update 23-12-2024A través de Germán Fernández se nos aclara que este malware es URSA/Mispadu y que otro artículo ya lo había analizado antes, les dejo el link del artículo https://blog.morphisec.com/mispadu-infiltration-beyond-latam. ¡Volvemos con artículos que revisan malware! Esta vez revisaremos un caso que parte en Brasil con objetivo en Argentina, pero que eventualmente podría llegar a... Continue Reading →

Securitizando tu red: Integrando Sysmon y AuditD a Wazuh (Parte 7)

Escrito por Daniel Olivares Introducción Continuando con nuestra serie de artículos para mejorar la seguridad de nuestros hogares y PYMES, hoy presentamos "Securitizando tu red: Integrando Sysmon y AuditD a Wazuh". Si no has visto los contenidos anteriores, acá te dejamos la lista completa: Securitizando tu red: Integrando PiHole y SQUID a Wazuh (Parte 6)... Continue Reading →

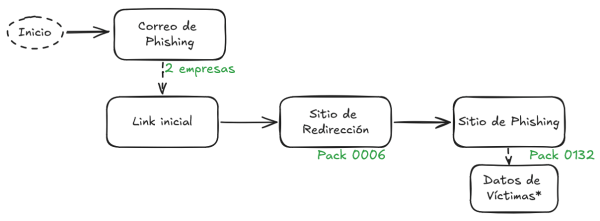

Investigando el Phishing: Movimientos de un actor desconocido

Introducción Hace unos meses atrás publicamos estadísticas de un Phishing que estábamos siguiendo (link del artículo: Investigando el Phishing: Estadísticas de una campaña). En esa línea queremos investigar un poco más en la cadena de eventos que conocemos de este ataque y qué más podemos hacer con la información que tenemos. En el artículo anterior, intentábamos... Continue Reading →